Introduction sur les domaines de broadcast

et les domaine de collision

Le domaine de

broadcast

Plus spécifiquement, c'est une zone du réseau informatique composée de tous les ordinateurs et équipements de communication qui peuvent être contactés en envoyant une trame à l'adresse de diffusion de la couche liaison de données.

Généralement, les concentrateurs et commutateurs conservent le même domaine de diffusion, alors que les routeurs les divisent. L'utilisation de réseaux virtuels permet cependant de séparer virtuellement un commutateur en plusieurs domaines de diffusion.

Le domaine de collision

Un domaine de collision peut être un seul segment de câble Ethernet, un seul concentrateur ou même un réseau complet de concentrateurs et de répéteurs.

Généralement, un concentrateur forme un seul domaine de collision alors qu'un commutateur ou un routeur en crée un par port, ce qui réduit les risques de collision. Lorsque l'Ethernet est utilisé en mode full-duplex, il n'y a plus de domaine de collision, car aucune collision n'est possible.

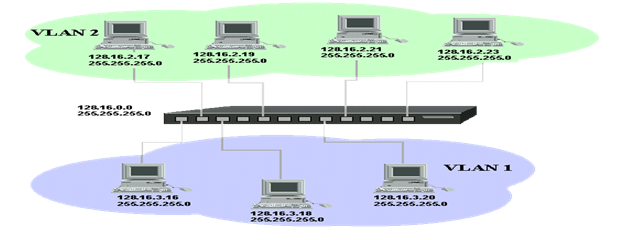

Les Vlans (couche 2 et 3 du modèle OSI)

Un VLAN

(Virtual Local Area Network) est un réseau local regroupant un ensemble de

machines de façon logique et non physique.

C’est-à-dire que les ports

d’un switch vont être séparés de façon logique

C’est comme s’il y avait

plusieurs switchs logiques dans un seul switch physique, Seuls les équipements

se trouvant dans le même Vlan peuvent communiquer ensemble. (Si on utilise

un routeur, il faut mettre des ACL

pour interdire la communication entre les VLANS)

Les avantages des vlans

La flexibilité de

segmentation du réseau : les utilisateurs et les

ressources entre lesquels les communications sont fréquentes peuvent être

regroupés sans devoir prendre en considération leur localisation physique. Il est aussi envisageable qu'une station

appartienne à plusieurs VLAN en même temps.

La simplification de la

gestion : l'ajout de nouveaux éléments ou le déplacement

d'éléments existants peut être réalisé rapidement et simplement sans devoir

manipuler les connexions physiques dans le local technique

L'augmentation

considérable des performances du réseau : comme le trafic réseau d'un groupe d'utilisateurs est confiné au sein du

VLAN qui lui est associé, de la bande passante est libérée, ce qui augmente les

performances du réseau;

Une meilleure utilisation

des serveurs réseaux : lorsqu'un serveur possède une interface réseau

compatible avec le VLAN, l'administrateur a l'opportunité de faire appartenir

ce serveur à plusieurs VLAN en même temps. Ceci permet de réduire le trafic qui doit être routé

Le renforcement de la

sécurité du réseau : séparation des flux entre

différents groupes d’utilisateurs, les

frontières virtuelles créées par les VLAN ne pouvant être franchies que par le

biais de fonctionnalités de routage, la sécurité des communications est

renforcée.

La technologie évolutive

et à faible coût : la simplicité de la méthode d'accès et la facilité de l'interconnexion

avec les autres technologies ont fait d'Ethernet une Technologie évolutive à

faible coût quelles que soient les catégories d'utilisateurs.

La régulation de la bande passante : il est

important de pouvoir contrôler ce gaspillage de capacité de trafic (bande

passante). Ici encore, le VLAN offre à l'administrateur les moyens de réguler

l'utilisation de la capacité de trafic disponible au sein de l'infrastructure.

La Mobilité

: permet la gestion dynamique de la mobilité

Le réseau de quarantaine

Lorsqu'une station est

considérée comme "infectée", elle est basculée sur le VLAN de quarantaine.

Ensuite, lorsque

l'administrateur a résolu le problème, celle-ci est basculée à nouveau sur son réseau

d'origine.

Les types des Vlans

Vlan de

niveau 1 : L’affectation statique, est la plus utilisée car elle apporte un haut

niveau de sécurité et une administration

simple.

L’affectation dynamique (Vlan de niveau 2 (par adresse mac) et 3

(par adresse IP) est moins utilisée car elle demande de lourdes configurations.

·

Les VLAN de

niveau 1 (VLAN par port) qui regroupent les stations en

VLAN en fonction des ports du

commutateur auxquels elles sont connectés (un groupe de ports étant Affecté à

un VLAN)

VLAN de niveau 2 (ou VLAN par

adresse MAC) : on indique directement les adresses MAC que l'on souhaite

voir appartenir à un VLAN, cette solution est plus souple que les VLAN de

niveau 1, car peu importe le port sur lequel la machine sera connectée, cette

dernière fera partie du VLAN dans lequel son Adresse MAC sera configurée

VLAN de niveau 3 (ou VLAN par

adresse IP) : Même principe que pour les VLAN de niveau 2 sauf que l'on

indique les adresses IP (ou une plage d'IP) qui appartiendront à tel ou tel

VLAN.

Le VTP

VTP ou VLAN Trunking Protocol

est un protocole de niveau 2 utilisé pour configurer et administrer les VLAN

sur les périphériques Cisco, il permet

d'ajouter, renommer ou supprimer un ou plusieurs vlans sur un seul switch

(serveur) qui propagera cette nouvelle configuration à l'ensemble des autres

switches du réseau (clients), et la communication entre le switch serveur et

les switchs clients passe par les ports en mode "trunk".

Le mode trunk : Il est aussi possible de créer des Vlan entre des

dispositifs.

Les vlans qui passent entre switchs seront « tagué » c'est-à-dire portent leur numéro de vlans !

Ce mode permet en oeuvre une réécriture des trames

pour pouvoir faire passer plusieurs VLAN sur le même lien physique.

Les Commandes utilisées pour configurer les vlans (niveau 1)

Création des

VLANs

Switch# vlan database

Switch (vlan)# vlan {numéro}

[name {nom}]

Switch (vlan)#exit

Attribuer le VLAN a

une interface du switch

Switch(config)#interface fastethernet {numéro_interface}

Switch(config-if)#switchport mode access

Switch(config-if)# switchport access vlan {numéro}

Configuration de VTP

Switch_A# vlan database

Switch_A(vlan)# vtp domain {nom_domaine}

Switch_A(vlan)# vtp server

Switch_A(vlan)#exit

Switch_A(vlan)# vtp domain {nom_domaine}

Switch_A(vlan)# vtp server

Switch_A(vlan)#exit

Switch_B# vlan database

Switch_B(vlan)# vtp domain {nom_domaine}

Switch_B(vlan)# vtp client

Switch_B(vlan)#exit

Switch_B(vlan)# vtp domain {nom_domaine}

Switch_B(vlan)# vtp client

Switch_B(vlan)#exit

Configuration de mode Trunk

Switch(config)# interface fastEthernet {numéro_interface}

Switch(config-if)# switchport mode trunk

Switch(config-if)# switchport mode trunk

Switch(config-if)# switchport trunk allowed vlan (numero de vlan / all)

Pour la configuration des

VLANs niveau 2 et 3, on peut utiliser un serveur VMPS

Exemple1: Création de deux VLANs (vlan 10 et le

vlan 20)

Enable secret class: mettre un mot de passe pour l’accès au mode privilégié

Line console

: mettre un mot de passé pour la configuration local.

Line vty :

mettre un mot de passe pour la configuration a distance. (4 c’est le nombre de

connexion qu’on peut établir simultanément)

Show vlan brief : afficher les vlans qu’on créer.

Copy running-config startup-config : sauvegarder la configuration

Int-range :

pour regrouper les interfaces…..

Exemple 2 : VTP

Configuration

du switch 1 (le serveur)

Création de vlan de gestion

: (configuration a distance des switchs, on donne une adresse IP au switch)

Switch1 (config) #vlan 99

Switch1 (config) #int vlan

99

Switch1 (config-if) #ip

address 172.17.99.11 255.255.255.0

Switch1 (config-if) #no

shutdown

Switch1 (config-if) #exit

Configuration des VLANs

(Mode Trunk) :

Switch1 (config) #int

range f0/1-f0/2

Switch1 (config-if) #switchport

mode trunk

Switch1 (config-if)

#switchport trunk native vlan 99

Switch1 (config-if)# switchport trunk allowed vlan all

Switch1 (config-if) #exit

Configuration de VTP:

Switch1 (config)#vtp mode

server

Switch1 (config)#vtp domain kof

Switch1 (config) #vtp

password cisco

Creation des vlan 10 et 20:

Switch1#vlan database

Switch1 (vlan) #vlan 10 name

10

Switch1 (vlan) #vlan 20 name

20

Configuration de switch 2

(le client)

Création de vlan de gestion

:

Switch2 (config) #vlan 99

Switch2 (config-vlan) #exit

Switch2 (config) #int vlan

99

Switch2 (config-if) #ip

address 172.17.99.12 255.255.255.0

Switch2 (config-if) #no

shutdown

Switch2 (config-if) #exit

VLAN mode trunk:

Switch2 (config) #int f0/3

Switch2 (config-if)

#switchport mode trunk

Switch2 (config-if)

#switchport trunk native vlan 99

Switch2 (config-if)# switchport trunk allowed vlan all

Switch2 (config-if) #exit

Configuration VTP:

Switch2 (config) #vtp mode

client

Switch2 (config) #vtp domain

kof

Switch2 (config) #vtp

password cisco

Switch2 (config) #exit

Attribuer les ports aux

VLANs :

Switch2 (config) #int f0/1

Switch2 (config-if)

#switchport mode access

Switch2 (config-if)

#switchport access vlan 10

Switch2 (config-if) #exit

Switch2 (config) #int f0/2

Switch2 (config-if) #switchport

mode access

Switch2 (config-if)

#switchport access vlan 20

Switch2 (config-if) #exit

La même configuration pour

le switch 3 (le client) sauf quand va change l’adresse IP

Switch2 (config-if) #ip

address 172.17.99.13 255.255.255.0

la sécurité des ports :

Pour éviter que n'importe qui se connecte sur les ports

d'un switch, il est possible de faire un contrôle sur les adresses MAC des

machines connectées sur chaque port.

Pour activer cette sécurité sur l'interface concernée

:

Switch (config) #interfece

fastethernet

Switch (config-if)

#switchport port-security

Définition des adresses MAC autorisées sur un port

·

Adresse MAC fixée

Switch (config-if)

# switchport port-security mac-address (adresse mac)

·

Ou apprentissage

de l'adresse MAC (source) de la première trame qui traversera le port

Switch (config-if)

# switchport port-security mac-address sticky

Par défaut, une seule adresse MAC est autorisée par

port. Pour changer ce nombre

Switch (config-if) # switchport port-security maximum

(nombre)

Pour visualiser la politique de sécurité d'une

interface

Switch# show port-security interface

Pour visualiser les adresses MAC connues sur les ports

Switch# show port-security adresse

Bonne Chance

mohameddouhaji7@gmail.com